信用卡大盜:IIS 後門事件分析

近年來,資料外洩事件頻傳,從資料庫遭駭客入侵、大規模脫庫,到消費者個資在暗網上流竄,企業與用戶無不人心惶惶。

傳統上,金融機構多著重於保護資料庫安全,以防堵大規模資料洩露。然而,近期我們應對的這起事件卻顛覆了這種認知。攻擊者並非大費周章入侵資料庫,而是利用潛伏於 IIS 伺服器中的後門模組,直接在交易過程中攔截信用卡資訊。這種「即時竊取」(on-the-fly) 的手法,更隱蔽、更精準,也對現有防禦體系提出了嚴峻挑戰。

本文將深入剖析我們團隊近期應對的一起針對雲地混合基礎架構的信用卡資料外洩事件,還原攻擊路徑,並解析攻擊者所使用的惡意程式以及攻擊手法。

事件背景

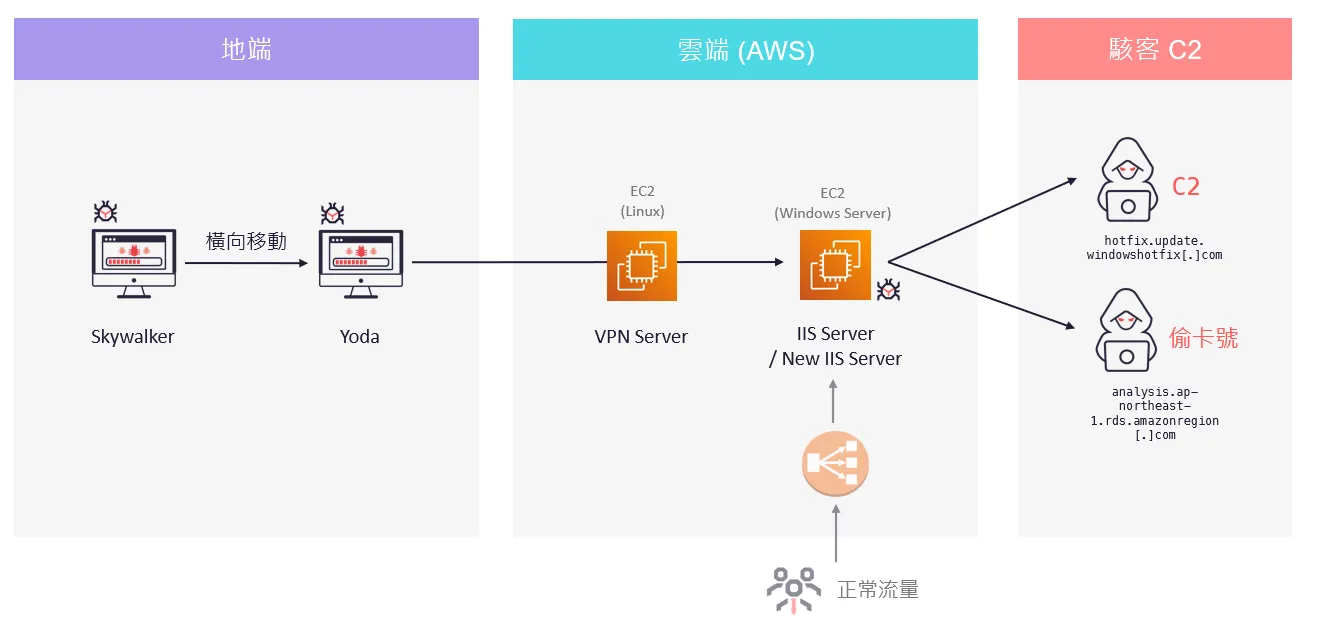

受害者環境為雲地混合架構,地端環境為傳統的 Windows AD 網域,雲端環境則基於 AWS 平台。位於雲端的 IIS 伺服器負責處理信用卡刷卡交易,正常流量經由 AWS Load Balancer 導向該伺服器。地端環境透過 VPN 伺服器與雲端 IIS 伺服器建立連線,以利應用程式部署與管理。值得注意的是,儘管環境中導入了 AWS 雲端服務,核心業務流程依舊運行於 EC2 虛擬機上的 Windows Server IIS 伺服器。因此,本次事件的調查分析,在實務操作上與傳統 Windows 環境下的事件相去不遠。

在事件調查過程中,我們於受害者的 IIS 伺服器上偵測到兩種類型的惡意程式:

- IIS Backdoor Module: 專門用於竊取信用卡號碼的惡意 IIS 模組。

- 後門程式: 具備 C2 連線能力的後門程式,用於維持持久化存取並接收遠端指令。

在我們的調查中發現,攻擊者並非直接自外部入侵雲端環境,而是先滲透地端環境,再透過橫向移動逐步擴散,最終摸到雲端環境中負責敏感資料處理的 IIS 伺服器。

橫向移動

儘管事件的初始入侵點已難以精確追溯,但證據顯示攻擊者利用 RDP 作為主要的橫向移動手段。我們觀察到攻擊者在環境內多個系統上成功進行 RDP 登入,並藉此部署後門程式。推測攻擊者可能利用了弱密碼、憑證竊取或其他 方法進行初始滲透,但確切方法仍待進一步釐清。

攻擊者最終透過雲端上的 VPN 伺服器作為跳板連線至雲端 IIS 伺服器,並再次利用 RDP 在雲端環境中部署後門程式,顯示攻擊者對受害者環境十分熟悉。

IIS Backdoor Module

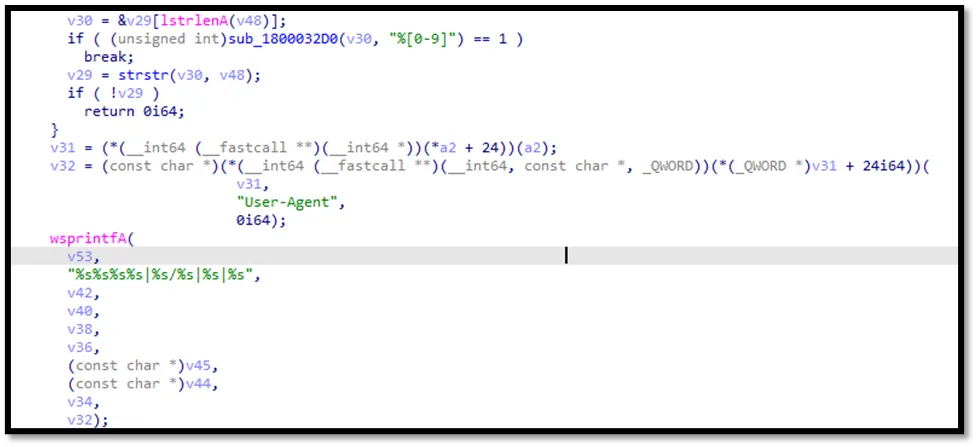

攻擊者巧妙地在 IIS 伺服器中植入一個惡意的 IIS Module。該模組 Hook 了 IIS 流程中的 OnPostBeginRequest 函式,使其能夠在每個新的 HTTP 請求進入伺服器時,即時攔截並檢視請求內容。該模組的核心功能是針對夾帶信用卡的資訊請求進行側錄。具體而言,模組會將包含信用卡號碼的請求內容,連同 User-Agent 字串及時間戳記,寫入至 C:\Users\Public\Libraries\crash.dmp 檔案。

為了規避基於關鍵字特徵的偵測機制,攻擊者對寫入檔案的內容進行了簡單的 XOR 0xa1 運算,藉此達到混淆效果。此外,將檔案命名為 crash.dmp 亦是一種障眼法,意圖偽裝成系統崩潰產生的記憶體傾印檔案,降低安全分析人員的警覺性。

另外,除了寫入檔案,惡意模組還會將竊取的資料回傳至 analysis.ap-northeast-1.rds.amazonregion[.]com。此網域使用了與受害者環境相同的 AWS Region (ap-northeast-1),顯示攻擊者在發動攻擊前已進行充分的偵查,並針對受害者環境特性進行了客製化調整。

在 IIS 的組態檔 web.config 中,我們發現攻擊者在 <globalModules> 區段的末尾插入了一行,載入叫做 warmup.dll 的模組。此設定確保了惡意模組會在 IIS 啟動時被自動載入,實現持久化運作。

後門程式

除了 IIS Backdoor Module,攻擊者也在環境中部署了後門程式 VsGraphicsProxyStub.dll,它是由有簽章的 MpDefenderPushService.exe 透過 DLL Sideloading 帶起來的。

VsGraphicsProxyStub.dll 和 MpDefenderPushService.exe 皆被放置在 C:\Program Files\Windows Defender Advanced Threat Protection\Classification 目錄下。儘管 MpDefenderPushService.exe 的名稱與 Windows Defender 相關,但實際上該程式是 Visual Studio 的 VsGraphicsDesktopEngine.exe,被攻擊者惡意更名以混淆視聽。 此外,C:\Program Files\Windows Defender Advanced Threat Protection\Classification 目錄只要 Administrators 群組的成員即可寫入,與受 Defender 保護的 C:\Program Files\Windows Defender 目錄不同,這也是攻擊者選擇此路徑的原因之一。

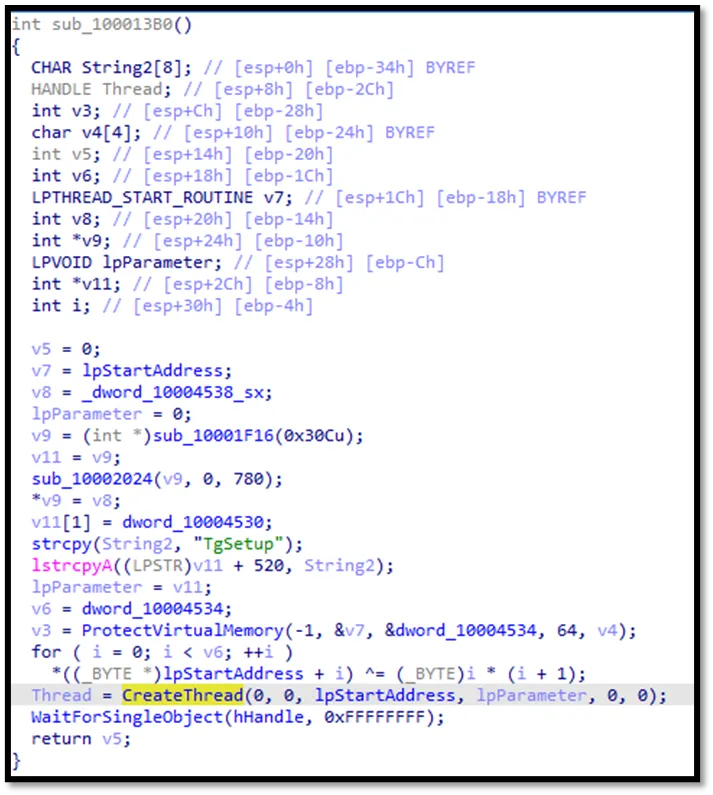

VsGraphicsProxyStub.dll 啟動後,首先會載入名為 Pbsyfffinltsufq 的檔案。該檔案是被編碼過的 Shellcode,載入後該 Shellcode 會使用 RtlDecompressBuffer 函式將 sxqwgmyu 的檔案解壓縮並執行,這是第二階段的 PE 執行檔(真正的後門)。

後門程式透過 SSL 加密連線至 C2 伺服器 hotfix.update.windowshotfix[.]com,並具備下載額外 Shellcode 模組並執行的能力,顯示其具備功能擴展性和遠程控制的功能。

為實現持久化,後門程式還會將自身註冊為名為 "Microsoft Defender Push Service" 的 Windows 服務。

結論

由於近期各類個資外洩事件頻傳,而金融機構由於其經濟價值更是駭客的首要目標。因此在本文,我們以 IIS 後門的案例,讓大家認識針對金融單位的攻擊,如何竊取信用卡資訊以及攻擊者的 TTP。透過本篇文章我們也強調三個攻擊:

- 隨著金融產業在雲端的使用漸增,雲地混合基礎架構的安全也成為重要的風險,從本次事件也可以看到攻擊者如何攻擊雲地混合基礎架構。

- 「即時竊取」(on-the-fly) 的手法 — 利用潛伏於 IIS 伺服器中的後門模組,直接在交易過程中攔截信用卡資訊,而不需實際存取資料庫。

- 近期我們也在其他攻擊中,監控到 IIS 伺服器後門的攻擊手法,也在本文提醒這類攻擊趨勢。

可參考 CyCraft 官網的部落格文章,獲取更多相關資訊:https://go.cycraft.ai/research-blog

IOC

- hotfix.update.windowshotfix[.]com

- analysis.ap-northeast-1.rds.amazonregion[.]com

- ee0a7b69a82bf84abb7d77dc907b6e69 (MpDefenderPushService.exe)

- 6a9881877e6bed705a42f3293263acc8 (VsGraphicsProxyStub.dll)

- 81b13fee07bd38dee08d615e54978be3 (warmup.dll)

關於 CyCraft

奧義智慧 (CyCraft) 是亞洲領先的 AI 資安科技公司,專注於 AI 自動化威脅曝險管理。其 XCockpit AI 平台整合 XASM (Extended Attack Surface Management) 三大防禦構面:外部曝險預警管理、信任提權最佳化監控,與端點自動化聯防,提供超前、事前、即時的縱深防禦。憑藉其在政府、金融、半導體高科技產業的深厚實績與 Gartner 等機構的高度認可,奧義智慧持續打造亞洲最先進的 AI 資安戰情中心,捍衛企業數位韌性。