【精選威脅情資】RedNovember 擴張攻勢:利用 Pantegana、Cobalt Strike 滲透全球政府與國防供應鏈

危害與影響

RedNovember 駭客組織曾被稱為 TAG-100 且與 Storm-2077 活動高度重疊,現已被確認為接受中國政府支持的網路間諜組織。此組織鎖定全球知名度高的政府、跨政府組織及私營機構,利用基於 Go 語言的後門程式 Pantegana、CobaltStrike 與 SparkRAT 等開源工具,進行偵察、初始存取及可能的入侵活動。

2024 年 6 月至 2025 年 7 月期間,RedNovember 擴大了其目標範圍,更具針對性地鎖定國防、航太組織、太空機構與律師事務所等。此組織已展現其入侵邊緣設備以獲得初始存取權限的能力,目標包含 SonicWall、Cisco ASA、F5BIG-IP、Palo Alto Networks GlobalProtect 等邊緣設備。

分析師觀點

RedNovember 受害者主要集中在航太、國防、政府等組織。其中一名台灣受害者的地點在空軍軍用機場,同時也是半導體研發據點,代表了攻擊者的意圖具有國家戰略意義。甚且,攻擊時間與中國對台軍演時間重疊,在利用大型軍演演練對台網路戰之餘,也是對台灣數位防禦能力的試探。

描述

RedNovember 透過武器化的概念驗證(PoC)漏洞利用程式,結合 Pantegana 等開源後滲透框架,採用雙重策略降低攻擊門檻:一方面讓技術能力較弱的攻擊者也能發動攻擊,另一方面使高階組織得以快速擴大行動規模。該組織利用這些工具對全球多個敏感目標進行偵察,並可能已成功入侵,受害對象涵蓋政府部門、國防承包商、跨政府組織、律師事務所及媒體機構,值得持續關注。

(圖片來源:RecordedFuture)

技術分析

偵察 (Reconnaissance)

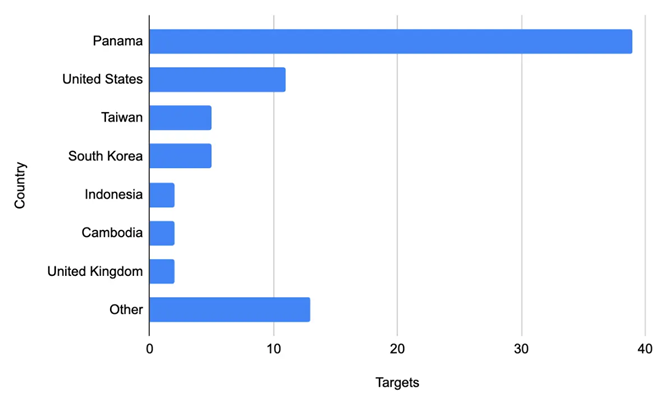

RedNovember 廣泛地針對邊緣設備發動攻擊以獲取初始存取權限,目標包含 SonicWall、Cisco ASA、F5 BIG-IP、Palo AltoNetworks GlobalProtect、Sophos SSL VPN 及 Fortinet FortiGate 等設備。該組織對美國、台灣、南韓及巴拿馬的機構進行偵察,主要鎖定政府、國防、航太及科技領域組織。

資源開發 (Resource Development)

RedNovember 利用 Pantegana 和Cobalt Strike 等開源後門程式,搭配 SparkRAT 傳遞惡意負載。該組織使用 LESLIELOADER 將前述工具載入記憶體中,以增強其躲避偵測的能力。此外,他們也利用ExpressVPN 和 Warp VPN 等商業 VPN 服務來管理其 C2 基礎設施。

初始存取 (Initial Access)

RedNovember 獲取初始存取權限的主要方法,是利用防火牆、VPN 及電子郵件伺服器等邊界設備的漏洞。他們專門鎖定新揭露的邊緣設備漏洞,藉此在目標組織中建立據點,以便執行更深入的攻擊與資料竊取。

執行 (Execution)

該組織使用 Cobalt Strike 和 SparkRAT 執行惡意程式碼,使其能在 Windows 和 Linux 主機的記憶體中執行。RedNovember 部署概念驗證漏洞攻擊和武器化工具來下達指令,並維持對受駭系統的控制。

命令與控制 (Command and Control)

RedNovember 使用 Pantegana 建立加密的 HTTPS C2 通道,以傳輸檔案、收集系統指紋及執行命令。此外,他們也利用 CobaltStrike 進行 C2 通訊與後滲透活動,強化對受駭系統的控制。

綜觀而言,RedNovember 結合開源工具、武器化 PoC 漏洞利用程式及客製化載入器,對全球高價值組織發動網路間諜攻擊。該組織策略性地鎖定邊緣設備作為初始入侵點,透過隱蔽的 C2 通訊維持長期潛伏,展現出高度成熟的攻擊能力,對全球資安環境構成持續且重大的威脅。

緩解措施

因應 RedNovemeber 多樣的攻擊手法,企業需要採取能兼具偵測、預防及應變策略的多面向措施。

蒐集 RedNovember 行動相關的 IoC

整理相關 IoC 以避免受到此組織攻擊的影響。

偵測並封鎖惡意基礎設施

企業應主動監控並封鎖與 RedNovember 相關的惡意基礎設施,例如 Pantegana、SparkRAT 及 Cobalt Strike 的 C2伺服器。

修補漏洞

企業應優先處理高風險及已遭實際利用的漏洞,尤其應修補對外設備的漏洞,以防止像 RedNovember 此類攻擊者的濫用。

設定網路防禦機制

設定入侵偵測系統 (IDS)、入侵防禦系統 (IPS) 及其他網路防禦機制,並參考 IoC 章節提到的外部 IP 及網域,在偵測到與已知 RedNovember C2 IP 位址及網域的連線時,及時發出警報並予以封鎖。

定期審核對外連網設備

定期審核對外連網及邊界設備,減少曝險攻擊面。停用不再需要的介面或入口網站,並限制設備僅開放必要的服務。

結論

透過遵循這些緩解策略,企業可以增強其抵禦 RedNovember 這類威脅行為者的能力,並降低政府、國防及科技產業遭受網路間諜活動的風險。保持警覺、主動監控及即時應變,是建立有效網路安全防禦的關鍵要素。

參考資料

- RedNovember Targets Government, Defense, andTechnology Organizations

- 中國駭客RedNovember網路間諜活動滲透多國,臺灣軍事單位、半導體產業、研究機構遭到鎖定

- RedNovember Hackers Breach Government andTechnology Networks to Install Backdoors

- Chinese Cyberespionage Group RedNovember TargetsGlobal Defense and Government Organizations

- Hunt for RedNovember: Beijing hacked critical orgsin year-long snooping campaign

入侵指標 (Indicator ofCompromise, IoCs)

Domain

aeifile[.]offiec[.]us[.]kg

citrix[.]offiec[.]us[.]kg

cna[.]offiec[.]us[.]kg

download[.]offiec[.]us[.]kg

gp[.]offiec[.]us[.]kg

login[.]offiec[.]us[.]kg

test[.]offiec[.]us[.]kg

vpn[.]offiec[.]us[.]kg

vpn1[.]offiec[.]us[.]kg

RedNovemberPantegana C2 IP Addresses

45[.]61[.]187[.]124

198[.]98[.]50[.]218

198[.]98[.]53[.]163

198[.]98[.]61[.]155

209[.]141[.]37[.]254

205[.]185[.]126[.]208

205[.]185[.]124[.]24

209[.]141[.]42[.]131

209[.]141[.]46[.]83

209[.]141[.]57[.]116

RedNovemberCobalt Strike C2 IP Address

47[.]103[.]218[.]35

RedNovemberCobalt Strike C2 URLs

hxxp://47[.]103[.]218[.]35/pixel

hxxp://47[.]103[.]218[.]35/GSjY

File Hash

關於 CyCraft

奧義智慧 (CyCraft) 是亞洲領先的 AI 資安科技公司,專注於 AI 自動化威脅曝險管理。其 XCockpit AI 平台整合 XASM (Extended Attack Surface Management) 三大防禦構面:外部曝險預警管理、信任提權最佳化監控,與端點自動化聯防,提供超前、事前、即時的縱深防禦。憑藉其在政府、金融、半導體高科技產業的深厚實績與 Gartner 等機構的高度認可,奧義智慧持續打造亞洲最先進的 AI 資安戰情中心,捍衛企業數位韌性。